SoftEther VPN auf dem Raspberry Pi

Wie man auf dem Raspberry eine PPTP-VPN Verbindung einrichtet, habe ich ja schon beschrieben. Nun ist diese Lösung nicht besonders sicher, wie von euch schon korrekt bemerkt wurde. Deswegen möchte ich eine nicht minder benutzerfreundliche aber sichere Methode anbieten. Dazu wird die Software „SoftEther“ verwendet. SoftEther steht für Software Ethernet – es bietet also eine Software-basierende Ethernetschnittstelle.

Es stehen keine Pakete bereit, also kompillieren wir selber:

wget http://www.softether-download.com/files/softether/v4.03-9411-rtm-2014.01.07-tree/Linux/SoftEther%20VPN%20Server/32bit%20-%20ARM%20EABI/softether-vpnserver-v4.03-9411-rtm-2014.01.07-linux-arm_eabi-32bit.tar.gz

Dann wird dekromprimiert:

tar zxvf softether-vpnserver-v4.03-9411-rtm-2014.01.07-linux-arm_eabi-32bit.tar.gz

Wechsekn dann in das Verzeichnis und kompillieren:

cd vpnserver

sudo make

Dann kopieren wir das Programm nach /usr/local/ und machen es ausführbar:

cd ..

sudo mv vpnserver /usr/local

cd /usr/local/vpnserver

sudo chmod 600 *

sudo chmod 700 vpncmd vpnserver

Dann testn wir per

sudo ./vpncmd

ob alles geklappt hat. Wir wählen 3 aus und lassen alles durchlaufen. Mit exit verlassen wir vpncmd und legen einen Autostarteintrag an:

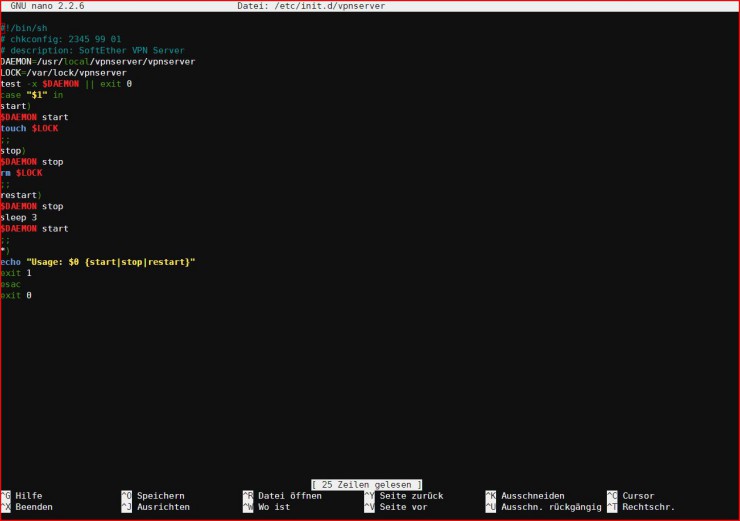

sudo nano /etc/init.d/vpnserver

Darin soll folgender Text stehen:

#!/bin/sh

# chkconfig: 2345 99 01

# description: SoftEther VPN Server

DAEMON=/usr/local/vpnserver/vpnserver

LOCK=/var/lock/vpnserver

test -x $DAEMON || exit 0

case „$1“ in

start)

$DAEMON start

touch $LOCK

;;

stop)

$DAEMON stop

rm $LOCK

;;

restart)

$DAEMON stop

sleep 3

$DAEMON start

;;

*)

echo „Usage: $0 {start|stop|restart}“

exit 1

esac

exit 0

Und machen das Ganze ausführbar und aktivieren und starten es:

sudo chmod 755 /etc/init.d/vpnserver

sudo update-rc.d vpnserver defaults

sudo /etc/init.d/vpnserver start

Jetzt können wir das Setup durchlaufen. Am besten nehmen wir die Defaults und setzen ein neues Passwort.

sudo /usr/local/vpnserver/vpncmd

Dazu wählen wir 1. Eventuell muss noch ServerPasswordSet eingegeben werden.

Jetzt kann von der Downloadseite der Servermanager und der Client heruntergeladen werden. Der Rest ist selbsterklärend 😛